Las redes se diseñan normalmente para impedir el acceso no autorizado a datos confidenciales desde fuera de la intranet de la empresa mediante el cifrado de la información que viaja a través de líneas de comunicación públicas. Sin embargo, la mayor parte de las redes manejan las comunicaciones entre los hosts de la red interna como texto sin formato. Con acceso físico a la red y un analizador de protocolos, un usuario no autorizado puede obtener fácilmente datos privados.

IPSec autentifica los equipos y cifra los datos para su transmisión entre hosts en una red, intranet o extranet, incluidas las comunicaciones entre estaciones de trabajo y servidores, y entre servidores. El objetivo principal de IPSec es proporcionar protección a los paquetes IP. IPSec está basado en un modelo de seguridad de extremo a extremo, lo que significa que los únicos hosts que tienen que conocer la protección de IPSec son el que envía y el que recibe. Cada equipo controla la seguridad por sí mismo en su extremo, bajo la hipótesis de que el medio por el que se establece la comunicación no es seguro.

IPSec aumenta la seguridad de los datos de la red mediante:

- La autenticación mutua de los equipos antes del intercambio de datos.

- El establecimiento de una asociación de seguridad entre los dos equipos. IPSec se puede implementar para proteger las comunicaciones entre usuarios remotos y redes, entre redes e, incluso, entre equipos cliente dentro de una red de área local (LAN).

- El cifrado de los datos intercambiados mediante Cifrado de datos estándar (DES, Data Encryption Standard), triple DES (3DES) o DES de 40 bits. IPSec usa formatos de paquete IP estándar en la autenticación o el cifrado de los datos. Por tanto, los dispositivos de red intermedios, como los enrutadores, no pueden distinguir los paquetes de IPSec de los paquetes IP normales.

El protocolo también proporciona las ventajas siguientes:

- Compatibilidad con la infraestructura de claves públicas. También acepta el uso de certificados de claves públicas para la autenticación, con el fin de permitir relaciones de confianza y proteger la comunicación con hosts que no pertenezcan a un dominio Windows 2000 en el que se confía.

- Compatibilidad con claves compartidas. Si la autenticación mediante Kerberos V5 o certificados de claves públicas no es posible, se puede configurar una clave compartida (una contraseña secreta compartida) para proporcionar autenticación y confianza entre equipos.

- Transparencia de IPSec para los usuarios y las aplicaciones. Como IPSec opera al nivel de red, los usuarios y las aplicaciones no interactúan con IPSec.

- Administración centralizada y flexible de directivas mediante Directiva de grupo. Cuando cada equipo inicia una sesión en el dominio, el equipo recibe automáticamente su directiva de seguridad, lo que evita tener que configurar cada equipo individualmente. Sin embargo, si un equipo tiene requisitos exclusivos o es independiente, se puede asignar una directiva de forma local.

- Estándar abierto del sector. IPSec proporciona una alternativa de estándar industrial abierto ante las tecnologías de cifrado IP patentadas. Los administradores de la red aprovechan la interoperabilidad resultante.

Características de seguridad de IPSec

Las siguientes características de IPSec afrontan todos los métodos de ataque:

- Protocolo Carga de seguridad de encapsulación (ESP, Encapsulating Security Payload). ESP proporciona privacidad a los datos mediante el cifrado de los paquetes IP.

- Claves basadas en criptografía. Las claves cifradas, que se comparten entre los sistemas que se comunican, crean una suma de comprobación digital para cada paquete IP. Cualquier modificación del paquete altera la suma de comprobación, mostrando al destinatario que el paquete ha sido cambiado en su tránsito. Se utiliza material de claves diferente para cada segmento del esquema de protección global y se puede generar nuevo material de claves con la frecuencia especificada en la directiva de IPSec.

- Administración automática de claves. La claves largas y el cambio dinámico de claves durante las comunicaciones ya establecidas protegen contra los ataques. IPSec usa el protocolo Asociación de seguridad en Internet y administración de claves (ISAKMP, Internet Security Association and Key Management Protocol) para intercambiar y administrar dinámicamente claves cifradas entre los equipos que se comunican.

- Negociación de seguridad automática. IPSec usa ISAKMP para negociar de forma dinámica un conjunto de requisitos de seguridad mutuos entre los equipos que se comunican. No es necesario que los equipos tengan directivas idénticas, sólo una directiva configurada con las opciones de negociación necesarias para establecer un conjunto de requisitos con otro equipo.

- Seguridad a nivel de red. IPSec existe en el nivel de red, proporcionando seguridad automática a todas las aplicaciones.

- Autenticación mutua. IPSec permite el intercambio y la comprobación de identidades sin exponer la información a la interpretación de un atacante. La comprobación mutua (autenticación) se utiliza para establecer la confianza entre los sistemas que se comunican. Sólo los sistemas de confianza se pueden comunicar entre sí. Los usuarios no tienen que estar en el mismo dominio para comunicar con la protección de IPSec. Pueden estar en cualquier dominio de confianza de la empresa. La comunicación se cifra, lo que dificulta la identificación e interpretación de la información.

- Filtrado de paquetes IP. Este proceso de filtrado habilita, permite o bloquea las comunicaciones según sea necesario mediante la especificación de intervalos de direcciones, protocolos o, incluso, puertos de protocolo específicos.

El proceso de negociación y filtrado

Cuando un equipo configurado con una directiva de IPSec intenta comunicar con otro equipo, comienza el proceso siguiente:

- Las directivas de IPSec se entregan al controlador de IPSec y el intercambio de clave ISAKMP/Oakley a través de directivas locales o configuraciones de Directiva de grupo desde Active Directory.

- ISAKMP supervisa las negociaciones entre los hosts y proporciona claves que se usan con algoritmos de seguridad.

- El controlador de IPSec supervisa, filtra y protege el tráfico entre el nivel de transporte y el nivel de red.

Directivas de seguridad de IP

Las directivas son las reglas de seguridad que definen el nivel de seguridad deseado, el algoritmo de hash, el algoritmo de cifrado y la longitud de la clave. Estas reglas también definen las direcciones, protocolos, nombres DNS, subredes o tipos de conexión a los que se aplica la configuración de seguridad. Las directivas de IPSec se pueden configurar de acuerdo con los requisitos de seguridad de un usuario, grupo, aplicación, dominio, sitio o empresa global.

Configuración de directivas de IPSec

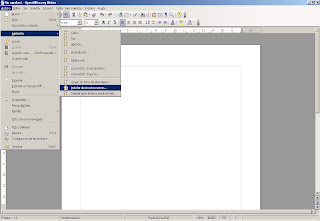

Las directivas de IPSec locales se crean y configuran mediante Directiva de seguridad local. Use Directiva de seguridad del dominio para crear y configurar directivas de IPSec para todo el dominio. También puede agregar el complemento Administración de directivas de seguridad de IP a una consola MMC.

Se pueden definir varias directivas, pero sólo una se asigna a un equipo al mismo tiempo. Para asignar una directiva, en Directiva de seguridad local o la consola de Directiva de grupo apropiada, haga clic con el botón secundario del mouse en la directiva de IPSec y, a continuación, haga clic en Asignar. Recuerde que la configuración del dominio sobrescribe la configuración local.

Directiva de grupo presenta tres entradas de directiva predefinidas:

- La directiva Cliente (sólo responder) permite comunicaciones en texto sin formato, pero responderán a solicitudes de IPSec e intentarán negociar la seguridad. Esta directiva permite la comunicación efectiva en texto sin formato pero intentarán negociar la seguridad si se efectúa una solicitud de seguridad.

- La directiva Servidor (seguridad de petición) permite que los equipos reciban tráfico desde los clientes en texto sin formato y respondan a solicitudes de IPSec. Cada conexión que se inicia intenta negociar la seguridad. Para todas las respuestas que el equipo pueda tener, solicita Seguridad IP con el destino (en general, para todo el tráfico saliente). La directiva Seguridad de petición se reduce de forma predeterminada a texto sin formato si el destino no responde para admitir equipos no habilitados para IPSec. Este comportamiento se puede deshabilitar cuando se hacen pruebas. Esta directiva permite la comunicación efectiva en texto legible pero siempre intenta negociar la seguridad cuando se inicia una conexión.

- La directiva Servidor seguro (requiere seguridad) obliga a la seguridad en todo el tráfico IP entrante y saliente. Requiere que los equipos de destino sean de confianza y que el trónfico se proteja con IPSec. Permite que el equipo responda a solicitudes de IPSec. Esta directiva no permite la comunicación en texto legible.

Para modificar una directiva, haga clic con el botón secundario del mouse en la directiva y, a continuación, haga clic en Propiedades. Para crear una directiva, haga clic con el botón secundario del mouse en el nodo Directivas de seguridad IP, haga clic en Crear directiva de seguridad IP y, a continuación, complete el Asistente para directiva de seguridad de IP.

Componentes de las reglas de seguridad

Las reglas gobiernan cómo y cuándo se invoca una directiva de IPSec. Una regla proporciona la capacidad para iniciar y controlar una comunicación segura en función del origen, el destino y el tipo de tráfico IP. Cada directiva de IPSec puede contener una o varias reglas; una o todas ellas pueden estar activas de forma simultánea. Se proporcionan reglas predeterminadas que se adaptan a una amplia gama de comunicaciones entre cliente y servidor. Para satisfacer los requisitos de una red, puede crear reglas nuevas o modificar las predeterminadas.

Componentes de las reglas

Una regla se compone de 6 elementos:

- Lista de filtros IP. Define qué tráfico se va a proteger con esta regla. Puede utilizar los filtros predeterminados o crear filtros específicos de directiva para ciertos tipos de tráfico IP o para subredes especónficas.

- Acciones de filtrado. Enumera las acciones de seguridad que se tomarán cuando el tráfico cumple los criterios de un filtro. La acción especifica si el tráfico se bloquea, se permite o si se negocia la seguridad de la conexión.

- Métodos de seguridad. Especifica cómo los equipos que se comunican tienen que proteger el intercambio de datos. Puede utilizar los métodos predefinidos Medio y Alto, o definir métodos de seguridad personalizados.

- Configuración de túneles. En algunas situaciones, como entre encaminadores que sólo están conectados por Internet, debe considerar habilitar el modo de túnel en IPSec. El extremo final del túnel es el equipo del túnel más próximo al destino del tráfico IP, como se especifica en la lista del filtro asociado. Para definir un túnel IPSec tiene que haber dos reglas, una para cada sentido.

- Métodos de autenticación. El método de autenticación define cómo cada usuario se va a asegurar de que el otro equipo o el otro usuario son realmente quienes dicen ser. Windows acepta tres Métodos de autenticación:

- Kerberos. El protocolo de seguridad Kerberos V5 es la tecnología de autenticación predeterminada. Este método se puede usar en cualquier cliente que ejecute el protocolo Kerberos V5 (sean o no clientes de Windows) que sean miembros de un dominio de confianza.

- Certificados. Este método requiere que se haya configurado al menos una entidad emisora de certificados (CA, Certificate Authority). Windows 2000 acepta certificados X.509 Versión 3, incluidos los generados por entidades emisoras de certificados comerciales.

- Clave previamente compartida (precompartida). Es una clave secreta, compartida, que dos usuarios acuerdan de antemano y que configuran manualmente antes de usarla.

6. Tipos de conexión. Permite que el administrador de la red elija si la regla se aplica a todas las conexiones de la red, a la red de área local o a las conexiones de acceso remoto.

Modos

Así pues y dependiendo del nivel sobre el que se actúe, podemos establecer dos modos básicos de operación de IPsec: modo transporte y modo túnel.

Modo transporte

En modo transporte, sólo la carga útil (los datos que se transfieren) del paquete IP es cifrada y/o autenticada. El enrutamiento permanece intacto, ya que no se modifica ni se cifra la cabecera IP; sin embargo, cuando se utiliza la cabecera de autenticación (AH), las direcciones IP no pueden ser traducidas, ya que eso invalidaría el hash. Las capas de transporte y aplicación están siempre aseguradas por un hash, de forma que no pueden ser modificadas de ninguna manera (por ejemplo traduciendo los números de puerto TCP y UDP). El modo transporte se utiliza para comunicaciones ordenador a ordenador.

Una forma de encapsular mensajes IPsec para atravesar NAT ha sido definido por RFCs que describen el mecanismo de NAT-T.

Modo túnel

En el modo túnel, todo el paquete IP (datos más cabeceras del mensaje) es cifrado y/o autenticado. Debe ser entonces encapsulado en un nuevo paquete IP para que funcione el enrutamiento. El modo túnel se utiliza para comunicaciones red a red (túneles seguros entre routers, p.e. para VPNs) o comunicaciones ordenador a red u ordenador a ordenador sobre Internet.