NOTAS:

Cuando estemos realizando una configuracion y nos aparesca en la mayoria de los casos en el lado inferior derecho marcada la opcion usar Asistente para agregar lo debemos desmarcar para no tener inconvenientes.

Cuando estamos configurando una regla en la casilla general podemos colocarle el nombre y la descripcion a cualquiera de estas reglas.

Primero debemos abrir la consola de administracion de ipec

Inicio.

Ejecutar.

Mmc

ok

Aparecera la siguiente consola en la cual podremos elegir las consolas para la administracion.

Selecionamos las consola de administracion de ipsec:

Archivo.

Agregar o quitar complemento.

Agragar.

Seleccinamos las consolas.

Administrador de las directivas de seguridad IP.

Monitor de seguridad.

Cuando seleccionamos Administrador de las directivas de seguridad IP nos pide que seleccionemos el equipo o dominio que administrara el complemento.

En nuestro caso Seleccionamos equipo local.

Finalizar.

Cerramos la consola para agregar complementos.

Ya seleccionadas las consolas damos clic en Aceptar para poderlas administrar.

Si damos clic sobre la consola Administrador de las directivas de seguridad IP podemos observar que en ella hay tres politicas por defecto cada una con sus permisos.

Damos clic derecho a un lado de la consola.

Crear una nueva directiva de seguridad.

Siguiente.

Nombre que le vamos a asignar a la politica.

Siguiente.

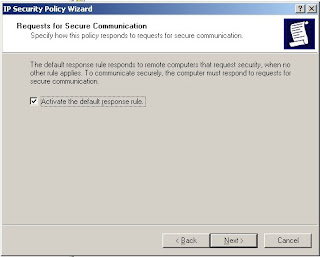

Activar la politica cuando termine la configuracion.

Siguiente.

Metodo de autenticacion.

Clic en el tercer icono para colocar una contraseña precompartida.

Siguiente.

Editar politica.

Siguiente.

Reglas de seguridad para establecer comunicación con equipos.

Agregar.

Seleccionamos la ventana de lista de filtros IP.

Agregar.

Colocamos el nombre para nuestro nuevo filtro.

Agregar.

Seleccionamos de cual IP a cual va a ir la regla.

Clic en la ventana protocolos.

Seleccionamos el protocolo al cual vamos a aplicar la regla.

Si queremos podemos tambien seleccionar los puertos.

Aceptar.

Aceptar.

Clic en la ventana accion de filtrado.

Agregar.

Nos abrira una ventana.

Clic en negociar seguridad.

Agregar.

Clic en personalizada.

Clic en configuracion.

Configuramos el metodo de seguridad.

Aceptar.

Aceptar.

Aceptar.

Seleccionamos la regla que acabamos de crear.

Aplicar.

Aceptar.

Aceptar

Volvemos de nuevo a la consol y solo nos falta asignar nuestra politica.

Clic derecho sobre la politica.

Asignar.

Acontinuacion observaremos como es el procedimiento para establecer una comunicacion en IPSec:

En la imagen anterior podemos observar que en el primer paquete de respuesta de ping nos arroja una información diciendo que se esta negociando IP segura, en este paso es donde se comparten la llaves para establecer una conexion segura con IPSec.

Para el establecimiento de la conexión en IPSec se utiliza el protocolo ISAKMP que es el protocolo utilizado para el intercambio de llaves IKE.

Despues de haber sido establecida la conexión el protocolo encargado de brindarle seguridad al la conexio es el ESP que se encarga de asegurar la integridad del paquete.

CONFIGURACION DE IPSEC LINUX - LINUX:

Para empezar instalamos el paquete de IPSec:

#apt-get install ipsec-tools

Al instalar este paquete el archivo de configuración quedara en /etc/ipsec-tools.conf el cual contiene lo siguiente:

#!/usr/sbin/setkey -f

# NOTE: Do not use this file if you use racoon with racoon-tool

# utility. racoon-tool will setup SAs and SPDs automatically using

# /etc/racoon/racoon-tool.conf configuration.

#

## Flush the SAD and SPD

#

#flush;

#spdflush;

## Some sample SPDs for use racoon

#

# spdadd 10.10.100.1 10.10.100.2 any -P out ipsec

# esp/transport//require;

#

# spdadd 10.10.100.2 10.10.100.1 any -P in ipsec

# esp/transport//require;

#

En este archivo es que vamos a configurar nuestro ipsec:

# pico /etc/ipsec-tools.conf

Por defecto vienen comentadas las siguientes dos líneas, las debemos descomentar, así:

#flush;

#spdflush;

Solo quitamos el signo # que esta al principio.

CONFIGURACION CON AH (AUTHENTICATION HEADER)

AH es un protocolo que proporciona en el ámbito de IPSec la autenticación del emisor y la integridad del mensaje mediante el cálculo de un código HMAC.

Agregamos las siguientes líneas dentro del archivo ipsec-tools.conf, teniendo en cuenta la respectiva configuración para nuestros equipos.

En las siguientes líneas estarán datos muy importantes como:

192.168.1.2 192.168.1.1 La primera es la IP de mi equipo y la segunda es la IP del equipo con el que estableceremos la conexión IPSec.

"1234567890abcdef" Esta es la clave pre compartida para ambos equipos.

hmac-md5 Tipo de algoritmo que vamos a utilizar.

Agregamos las siguientes líneas:

add 192.168.1.2 192.168.1.1 ah 0x200 -A hmac-md5 "1234567890abcdef";

add 192.168.1.1 192.168.1.2 ah 0x300 -A hmac-md5 "1234567890abcdef";

# Politicas de seguridad

spdadd 192.168.1.2 192.168.1.1 any -P out ipsec

ah/transport//require;

spdadd 192.168.1.1 192.168.1.2 any -P in ipsec

ah/transport//require;

No debemos olvidar que las líneas anteriores deben estar al contrario en el equipo con el que vamos a establecer la conexión para nuestro ensayo.

Luego recargaremos IPSec, así para ver si no tenemos mala la configuración dentro del archivo:

#setkey -f /etc/ipsec-tools.conf

Probamos para ver si nuestra configuración esta buena:

#tcpdump -i eth0 src host 192.168.1.2 or dst host 192.168.1.2 Esta es la IP de nuestro equipo.

Este comando lo debemos ejecutar en nuestro equipo, ahora le pedimos al otro equipo que nos haga ping para que nos pueda arrojar la información que necesitamos.

Nos debe arrojar algo así:

En la imagen anterior podemos ver, que estamos utilizando el protocolo AH y ICMP y de donde a donde hacemos la petición de ping.

CONFIGURACION CON ESP (ENCAPSULATION SECURITY PAYLOAD)

ESP es un protocolo que proporciona en el ámbito IPSec confidencialidad, autenticación y protección de integridad utilizando llaves cifradas.

Agregamos las siguientes líneas dentro del archivo ipsec-tools.conf, teniendo en cuenta la configuración para cada equipo, pero antes debemos comentar las líneas anteriores de la configuración de AH, estarán marcadas con negrita para un fácil reconocimiento.

#add 192.168.1.2 192.168.1.1 ah 0x200 -A hmac-md5 "1234567890abcdef";

#add 192.168.1.1 192.168.1.2 ah 0x300 -A hmac-md5 "1234567890abcdef";

add 192.168.1.2 192.168.1.1 esp 0x300 -E 3des-cbc "1234567890abcdefghijklmn";

add 192.168.1.1 192.168.1.2 esp 0x200 -E 3des-cbc "1234567890abcdefghijklmn";

# Políticas de seguridad

spdadd 10.3.16.81 10.3.16.84 any -P out ipsec

esp/transport//require;

# ah/transport//require;

spdadd 10.3.16.84 10.3.16.81 any -P in ipsec

esp/transport//require;

# ah/transport//require;

Si comparamos con la configuración para AH nos damos de cuenta que ha cambiado el tipo de protocolo y que en vez de -A ahora es -E para encriptar y que las contraseña ahora es de 24 caracteres, ósea de 2048, alta.

Volvemos a probar para ver si nuestra configuración esta buena:

#tcpdump -i eth0 src host 192.168.1.2 or dst host 192.168.1.2 Con la IP de nuestro equipo.

Ahora le pedimos al otro equipo que nos haga ping para que nos pueda arrojar la información que necesitamos.

Nos debe arrojar algo así:

En esta imagen a comparación de la de AH podemos observar que estamos utilizando el protocolo ESP y que no nos muestra el protocolo de la petición que acabamos de realizar.

CONFIGURACION CON RACOON

Para empezar instalamos el archivo de racoon

#apt-get install racoon

Abre un asistente de configuración elegimos la opción direct.

Empieza el procedimiento de instalación.

Al terminar la instalación nos debió haber creado la carpeta racoon y varios archivos dentro de la carpeta:

/etc/racoon

/etc/racoon/psk.txt

/etc/racoon/racoon.conf

/etc/racoon/racoon-tool.conf

Editamos el archivo psk.txt

#pico /etc/racoon/psk.txt

Comentamos todas las líneas que hay en este archivo y agregamos las siguientes líneas para que el archivo quede así:

# IPv4/v6 addresses

#10.160.94.3 mekmitasdigoat

#172.16.1.133 0x12345678

#194.100.55.1 whatcertificatereally

#3ffe:501:410:ffff:200:86ff:fe05:80fa mekmitasdigoat

#3ffe:501:410:ffff:210:4bff:fea2:8baa mekmitasdigoat

# USER_FQDN

#foo@kame.net mekmitasdigoat

# FQDN

foo.kame.net hoge

# Direcciones IPv4

192.168.1.1 clave pre compartida simple

192.168.1.2 "1234567890abcdef";

# USER_FQDN

yulian@misena.edu.co Esta es una clave pre compartida para una dirección de correo

# FQDN

www.spenneberg.net Esta es una clave pre compartida

Ahora editamos el archivo racoon.conf

#pico /etc/racoon/racoon.conf

Este archivo al final tiene unas líneas comentadas, para ahorrarnos trabajo las vamos a descomentar pero si preferimos agregamos unas nuevas, también vamos que comentar la línea path certificate "/etc/racoon/certs"; por que nosotros no pediremos certificados, para que el archivo quede así:

#

# Please look in /usr/share/doc/racoon/examples for

# examples that come with the source.

#

# Please read racoon.conf(5) for details, and alsoread setkey(8).

#

#

# Also read the Linux IPSEC Howto up at

# http://www.ipsec-howto.org/t1.html

#

path pre_shared_key "/etc/racoon/psk.txt";

#path certificate "/etc/racoon/certs";

remote 192.168.1.1 {

exchange_mode main,aggressive;

proposal {

encryption_algorithm 3des;

hash_algorithm sha1;

authentication_method pre_shared_key;

dh_group modp1024;

}

generate_policy off;

}

sainfo address 192.168.1.2[any] any address 192.168.1.1[any] any {

pfs_group modp768;

encryption_algorithm 3des;

authentication_algorithm hmac_md5;

compression_algorithm deflate;

}

Para esta configuración dejaremos el archivo ipsec-tools.conf igual que en ESP para probar.

Luego debemos reiniciar racoon

#/etc/init.d/racoon restart

Volvemos a probar para ver si nuestra configuración esta buena:

#tcpdump -i eth0 src host 192.168.1.2 or dst host 192.168.1.2 Con la IP de nuestro equipo.

Ahora le pedimos al otro equipo que nos haga ping para que nos pueda arrojar la información que necesitamos.

Nos debe arrojar algo así:

En el archivo anterior podemos observar las fases de establecimiento de la comunicación entre los dos equipos con la configuración de racoon, como es el procedimiento para el intercambio de llaves y que estamos utilizando el protocolo isakmp.

No hay comentarios:

Publicar un comentario