Un Firewall, también llamado Cortafuegos es un programa que sirve para filtrar las comunicaciones de un ordenador o de una red, tanto entrantes como salientes, permitiendo o denegando estas comunicaciones en función de una serie de criterios, llamados Reglas.

Firewall en hardware:

Se trata de un tipo de Firewall instalado en un periférico de aspecto parecido a un router. Es una muy buena solución cuando hablamos de una red, ya que nos permite hacer toda la configuración de Firewall en un solo punto al que se conectan los ordenadores.

CONFIGURACION DEL FIREWALL

Configuraremos un OfficeConnect VPN Firewall, marca 3com. Este firewall trae las siguientes herramientas para su administración:

-1 CD

-Manuales

-1 Adaptador

-1 Cable UTP Directo

-1 Base (En caso de tener mas dispositivos)

Este firewall posee varias características tales como:

-Filtrado de paquetes (Stateful Packet Inspection)

-VPN (LAN to LAN, LAN to Client)

-Proxy cache (Filtro de contenidos)

-Traffic shapping

-Publicación de servicios (DNAT)

CONEXION DEL DISPOSITIVO CON EL EQUIPO

La conexión del dispositivo es muy simple:

1.Con el cable directo que trae el dispositivo conectamos el dispositivo desde una interface LAN a la tarjeta de red del equipo.

2. Con otro cable directo conectamos el dispositivo desde la interface WAN a el punto de red.

3. Con el adaptador que trae el dispositivo lo conectamos a la energia.

Para poder administrar nuestro firewall por primera vez, debemos insertar el cd que trae el firewall, luego nos abrirá un asistente, como no sabeos la dirección IP por defecto del firewall escogemos la segunda opción para ingresar a la consola de administratorio del firewall.

Después de escoger la segunda opción nos aparece un mensaje de bienvenida y nos pide que seleccionemos la tarjeta de red con la cual vamos a administrar el dispositivo.

Siguiente.

Luego nos mostrara la dirección IP del dispositivo.

Siguiente.

Finaliza el procedimiento para la conexión.

Finalizar.

Abrirá una página web donde podremos administrar el firewall.

PRACTICA ADMINISTRANDO EL DISPOSITIVO

Para nuestra práctica nos exigieron varios ejercicios tales cómos:

-Darle conexión a la red interna.

-Publicación de servicios (DMZ)

-Respuesta de ping (Interna-Externa)

-Control de Acceso.

-Conexión Cliente-LAN

-Conexión LAN to LAN

Lo primero que debemos hacer para poder administrar nuestro dispositivo es loguearnos con el password que tiene el dispositivo (por defecto es ADMIN).

Esta es la pantalla de bienvenida del dispositivo.

Vamos a configurar el dispositivo.

Primero debemos asignarle una dirección IP a nuestro dispositivo.

En la casilla Network Settings y en la pestaña conection to ISP podemos configurar nuestra conexión de red.

Asignaremos una IP al dispositivo por DHCP.

En la casilla Network Settings y en la pestaña LAN Settings asignaremos un rango de direcciones IP para nuestra red interna si nuestro dispositivo va a funcionar como DHCP.

Y en la casilla de más abajo podemos configurar de qué dirección a cual va a repartir direcciones IP, esto dependiendo de nuestras IP reservadas.

Después de asignar el rango damos aplicar.

El dispositivo empezara a cambiar la dirección ip de la VPN.

Si tenemos una configuración de proxy debemos editarlo diciéndole que no consulte al proxy cuando intente ingresar a nuestra nueva dirección IP que se le ha asignado a la VPN de nuestro dispositivo.

Esto se hace para poder administrar el dispositivo por que al momento de darle aplicar cambia la dirección VPN del dispositivo entonces el dispositivo se administrara por esta dirección.

En la casilla Network Settings y en la pestaña DHCP Client List podemos observar las direcciones IP que ha asignado nuestro dispositivo.

En la casilla Advanced Networking y en la pestaña NAT tenemos configurado el dispositivo para que nos hago NAT de mi IP a cualquier IP.

En la casilla Advanced Networking y en la pestaña Static Routing configuraremos la ruta estática de nuestra red para que nos pueda dar la salida a internet.

Clic en new.

Agregamos lo datos de nuestra red WAN.

Add Agregar

.

En la pestaña Traffic Shaping de la misma casilla podemos configurar prioridades a servicios, pero por el momento al igual que Dynamic Routing y Dynamic DNS los vamos a dejar sin configuración.

En la casilla firewall y en la pestaña Virtual Servers seleccionaremos que redirija todo lo que entre por la ip externa de nuestro dispositivo a nuestra DMZ.

Click en Redirect request to Virtual DMZ host.

En IP address of DMZ Host: colocamos la IP de nuestra DMZ.

Save (guardar).

Mas abajo en Virtual Server podemos publicar los servicios.

New.

Colocamos la configuración de nuestro servicio a publicar (dentro de esta configuración podemos asignar quien podrá ver mis servicios publicados, una dirección IP especifica o cualquier dirección desde la LAN).

En la casilla firewall y en la pestaña PC Privileges podemos elegir quienes van a tener acceso a internet.

Por defecto el acceso a internet esta controlado.

Mas abajo en PC's IP Address podemos configurar a que protocolos tendrán salida, especificar que dir IP, y si desea bloquearla o permitirla.

New.

Seleccionamos nuestra configuración.

Add (agregar).

En la casilla firewall y en la pestaña Special Applications podemos elegir a que puertos le vamos a hacer seguimientos, esto se hace cuando un servicio establece su conexión por diferentes puertos, entonces se debe hacer un seguimiento para que tenga acceso la conexión con este servicio, además para que la conexión no se pierda.

New

Seleccionamos el servicio al que le vamos a hacer seguimiento.

Add (agregar)

En la casilla firewall y en la pestaña Advanced podemos configurar si nuestra maquina aceptara peticiones de ping.

En la casilla Content Filtering y en la pestaña Content Filtering podemos configurar los filtros.

Por defecto esta permitido todo el tráfico, por seguridad es recomendable filtrar todo el tráfico y asignar manualmente el tráfico entrante y saliente.

En nuestro caso dejaremos permitiendo todo el tráfico y asignaremos cual trafico o cuales sitios estarán bloqueados.

En la casilla Content Filtering y en la pestaña Allow/Block lists podemos ingresar las paginas que vamos a permitir o bloquear según la regla anterior.

Edit.

Ingresamos el link de la página que vamos a filtrar.

Apply (aplicar).

En la casilla Content Filtering y en la pestaña Filter Policy podemos elegir a quien le vamos a aplicar el filtrado de contenido.

Click en la opcion Control which Pcs have their web access filtered.

New.

Colocamos la dirección IP que vamos a permitir o filtrar.

Apply (aplicar).

En la casilla VPN y en la pestaña VPN Mode podemos configurar una conexión VPN, por el momento vamos a configurar una conexión Cliente-LAN

CONFIGURACION DEL DISPOSITIVO (LAN)

En la casilla VPN y en la pestaña VPN Mode eligiremos L2TP over IPSec enabled para establecer una conexión VPN.

Seleccionamos L2TP over IPSec enabled

This Firewall's ID: -->julian → es nuestro ID

Firewall ID Type: → IP Address

IPSec Shared Key → llave precompartida

Firewall's LAN IP Address 192.168.4.1

First Remote IP Address: → Primera IP del rango de direcciones IP que le va a repartir cuando se conecten al dispositivo.

Last Remote IP Address: → Ultima IP del rango de direcciones IP que le va a repartir cuando se conecten al dispositivo.

En la casilla VPN y en la pestaña VPN Connections agregamos una nueva conexión para establecer un túnel.

New.

Connection Type: → Remote User Access.

Tunnel Type: L2TP over IPSec.

Description: conexión cliente LAN

User Name: julian

Password: sena2008

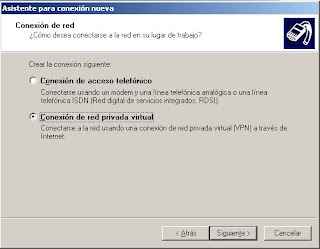

CONFIGURACION CLIENTE

El cliente debe crear una conexión VPN en su equipo para poder crear un túnel para la conexión, así:

Inicio

Panel de control.

Conexiones de red.

Crear una conexión nueva.

Abre un asistente → Siguiente.

Conectarse a la red de mi lugar de trabajo.

Siguiente.

Conexión de red privada virtual.

Siguiente.

Nombre de la conexión → podemos asignarle el nombre que queramos.

Siguiente.

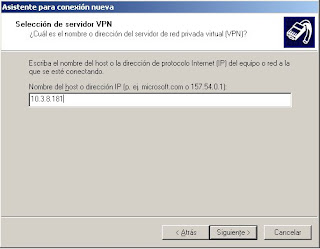

Colocamos la IP del servidor VPN al que no vamos a conectar.

Siguiente.

Crear esta conexión solo para mi uso.

Siguiente.

Finalizar.

Nos abrirá un asistente para marcar a nuestra conexión creada, si no nos abre la abrimos manualmente.

Donde nos pide el nombre de usuario colocamos la configuración que le asignamos en la configuración del dispositivo.

Nombre de usuario: julian

Contraseña: sena2008

Conectar.

Ahora vamos a configurar una conexión LAN to LAN.

CONFIGURACION DEL DISPOSITIVO

En la casilla VPN y en la pestaña VPN Mode eligiremos IPSec enabled y L2TP over IPSec enabled para establecer una conexión VPN.

Seleccionamos L2TP over IPSec enabled y IPSec enabled

This Firewall's ID: -->julian → es nuestro ID

Firewall ID Type: → a name for this unit

IPSec Shared Key → llave precompartida

Firewall's LAN IP Address 192.168.4.1

First Remote IP Address: → Primera IP del rango de direcciones IP que le va a repartir cuando se conecten al dispositivo.

Last Remote IP Address: → Última IP del rango de direcciones IP que le va a repartir cuando se conecten al dispositivo.

En la casilla VPN y en la pestaña VPN Connections agregamos una nueva conexión para establecer un túnel.

New.

Connection Type: → Gateway to gateway

Tunnel Type: IPSec.

Description: conexión LAN to LAN

Remote IPSec Server ID: peludo (ID del usuario al que se ve a conectar)

Remote IPSec Server Address: 10.3.9.187 (ip externa de la LAN que nos vamos a conectar)

Remote Network Address: 192.168.1.0 (ip interna de la LAN que nos vamos a conectar)

Remote Subnet Mask: 255.255.255.0 (mascara de la red a la que nos vamos a conectar)

Tunnel Shared Key: sena2008 (llave precompartida)

Encryption Type: DES

Hash Algorithm: SHA-1

Exchange keys using: Diffie-Hellman Group 1 (768-bit) Diffie-Hellman Group 2 (1024-bit) Renegotiate After (seconds): 600

Apply

En la casilla VPN y en la pestaña IPSec Routers podemos ver las rutas de los rangos de direcciones IP que traza IPSec en las conexiones VPN.

NOTA: Como es obvio, la conexión para la otra LAN a la que nos vamos conectar es la misma, solo cambia el tipo de ID y demás configuración, todo depende de la respectiva configuración que tenga la otra LAN.

Seguiré explicando las de casillas configuración del dispositivo.

En la casilla System Tools y en la pestaña Restart podemos reiniciar el dispositivo.

RESTAR THE FIREWALL.

Aceptar.

En la casilla System Tools y en la pestaña Time Zone podemos configurar la zona horaria

En la casilla System Tools y en la pestaña Diagnostic Tools podemos hacer un diagnostico de conectividad de el dispositivo como ping, trazar una ruta.

Agregamos la dirección IP.

Clic en el icono de la acción que queramos realizar y nos arrojara la información requerida.

En la casilla System Tools y en la pestaña Configuration podemos hacer backup a la configuración de nuestro dispositivo, restablecer una configuración o resetiar nuestro dispositivo.

Clic en la opción que queramos realizar.

Colocamos la información pertinente.

Aceptar.

En la casilla System Tools y en la pestaña Upgrade podemos actualizar el software de nuestro dispositivo.

Clic en examinar.

Seleccionamos la ruta donde esta el archivo con el cual vamos a actualizar el software de nuestro dispositivo.

Aceptar.

Apply.

En la casilla Status and Logs y en la pestaña Status podemos ver el estado de nuestro dispositivo; General Information, Connection to ISP, LAN Settings, Firewall and VPN Status, Hardware Status, Memory Information.

En la casilla Status and Logs y en la pestaña Routing Table podemos ver la tabla de enrutamiento de nuestro dispositivo.

En la casilla Status and Logs y en la pestaña Log Settings podemos administrar los Logs del dispositivo, como enviarle los registros de los logs a un servidor remoto en línea, que eventos de logs vamos a registrar.

En la casilla Status and Logs y en la pestaña Logs podemos ver los Log de nuestro dispositivo.

En la casilla Support/Feedback y en la pestaña support podemos ver licencias del dispositivo, una guía del contenido del dispositivo como protocolos, etc, también podemos ver asistentes para el soporte del dispositivo.

En la casilla Support/Feedback y en la pestaña Feedback se puede ayudar a proporcionar información sobre el dispositivo, puede hacerlo haciendo clic en el botón PROVIDEE FEEDBACK que le conectará a la página web de 3Com.

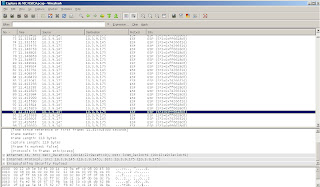

Analisis del trafico de la conectividad del dispositivo:

En la imagen siguiente tomada de una captura de la transmision del dispositivo se puede observar como es la conexión entre el dispositivo y el equipo que lo va a administrar:

El administrador manda una petición SYN al dispositivo.

El dispositivo responde la petición con un RST, ACK (RST es un bit que se encuentra en el campo del código en el protocolo TCP, y se utiliza para reiniciar la conexión. Un ejemplo práctico de utilización es el que realiza un servidor cuando le llega un paquete a un puerto no válido: este responde con el RST activado. )

Luego empiezan a compartir llaves por medio del protocolo criptografico ISAKMP.

Se identifican el administrador y el dispositivo y empieza la transmision.

En la imgen tambien podemos observar que hace presencia el protocolo STP que es el encargado de garantizar la disponibilidad de las conexiones.

En la siguiente imagen podemos observar la transmision con el dispositivo y despues de establecer la conexión entre el dispositivo y el usuario, el protocolo encargado de brindar seguridad a la conexio es el protocolo ESP que asegura la integridad de los paquetes.

1 comentario:

Hola, me gusto mucho el tutorial para configurar el FireWalll...Yo como Aprendiz Sena en la Ciudad de Tunja en la especializaciòn de MANTENIMIENTO DE HARDWARE tambien me pusieron la tarea para configurar este entendi muchas cosdas pero otras co me que daron "voilando" tal vez me pueda ayudar.

Publicar un comentario